Определение целевого фишинга | Что такое целевой фишинг?

Содержание

Чем целевой фишинг отличается от фишинга?

Как работает целевая фишинговая атака?

Каждый должен быть в поиске целевых фишинговых атак. Некоторые категории людей более склонны к подвергнуться нападению чем другие. Люди, занимающие высокие должности в таких отраслях, как здравоохранение, финансы, образование или правительство, подвергаются большему риску.. Успешная фишинговая атака на любую из этих отраслей может привести к:

- Нарушение данных

- Крупные выкупные платежи

- Угрозы национальной безопасности

- Потеря репутации

- Юридические последствия

Вы не можете избежать фишинговых писем. Даже если вы используете фильтр электронной почты, некоторые атаки целевого фишинга все равно будут проходить.

Лучший способ справиться с этим — обучить сотрудников тому, как обнаруживать поддельные электронные письма.

Как вы можете предотвратить атаки Spear Phishing?

- Не размещайте слишком много информации о себе в социальных сетях. Это одна из первых остановок киберпреступника для сбора информации о вас.

- Убедитесь, что используемая вами услуга хостинга имеет защиту электронной почты и защиту от спама. Это служит первой линией защиты от киберпреступника.

- Не нажимайте на ссылки или вложенные файлы, пока не будете уверены в источнике письма.

- Будьте осторожны с нежелательными электронными письмами или электронными письмами со срочными запросами. Попробуйте проверить такой запрос через другое средство связи. Позвоните подозреваемому, напишите сообщение или поговорите с глазу на глаз.

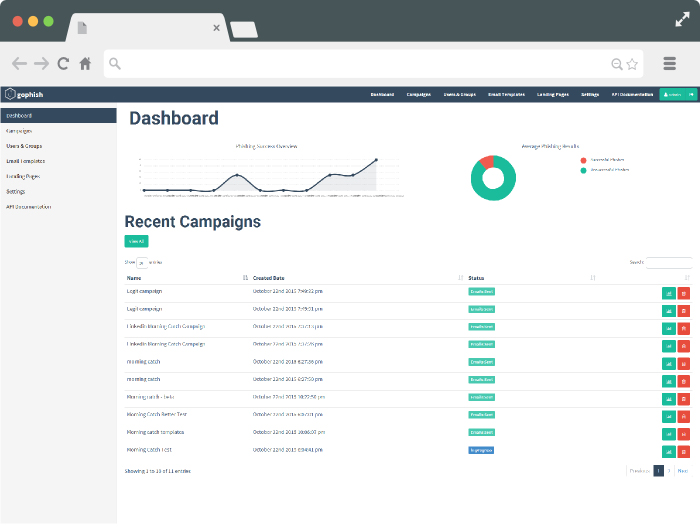

Моделирование целевого фишинга — отличный инструмент для ознакомления сотрудников с тактикой целевого фишинга киберпреступников. Это серия интерактивных упражнений, призванных научить пользователей распознавать фишинговые электронные письма, чтобы избегать их или сообщать о них. Сотрудники, подвергающиеся симуляции целевого фишинга, имеют гораздо больше шансов обнаружить атаку целевого фишинга и отреагировать соответствующим образом.

Как работает имитация целевого фишинга?

- Сообщите сотрудникам, что они получат «поддельное» фишинговое электронное письмо.

- Отправьте им статью, в которой описывается, как заранее обнаруживать фишинговые электронные письма, чтобы убедиться, что они проинформированы перед их тестированием.

- Отправьте «поддельное» фишинговое письмо в произвольное время в течение месяца, когда вы объявляете о проведении обучения фишингу.

- Измеряйте статистику того, сколько сотрудников пострадали от попытки фишинга по сравнению с количеством сотрудников, которые не пострадали или сообщили о попытке фишинга.

- Продолжайте обучение, отправляя советы по предупреждению фишинга и проверяя своих коллег один раз в месяц.

>>>Вы можете узнать больше о поиске подходящего симулятора фишинга ЗДЕСЬ.<<

Зачем мне имитировать фишинговую атаку?

Если ваша организация подверглась атакам целевого фишинга, статистика успешных атак будет для вас отрезвляющей.

Средний показатель успеха целевой фишинговой атаки составляет 50% кликов по фишинговым электронным письмам.

Это тип ответственности, которую ваша компания не хочет.

Когда вы повышаете осведомленность о фишинге на своем рабочем месте, вы не только защищаете сотрудников или компанию от мошенничества с кредитными картами или кражи личных данных.

Моделирование фишинга может помочь вам предотвратить утечку данных, которая обойдется вашей компании в миллионы судебных исков и миллионы в доверии клиентов.

Если вы хотите начать бесплатную пробную версию GoPhish Phishing Framework, сертифицированную Hailbytes, Вы можете связаться с нами здесь для получения дополнительной информации или начните бесплатную пробную версию AWS уже сегодня.