Как расшифровать хеши

Как расшифровать хеши. Введение Hashes.com — это надежная платформа, широко используемая при тестировании на проникновение. Предлагая набор инструментов, включая идентификаторы хэшей, средство проверки хэшей, а также кодировщик и декодер Base64, он особенно хорошо подходит для расшифровки популярных типов хэшей, таких как MD5 и SHA-1. В этой статье мы углубимся в практический процесс расшифровки хэшей с помощью […]

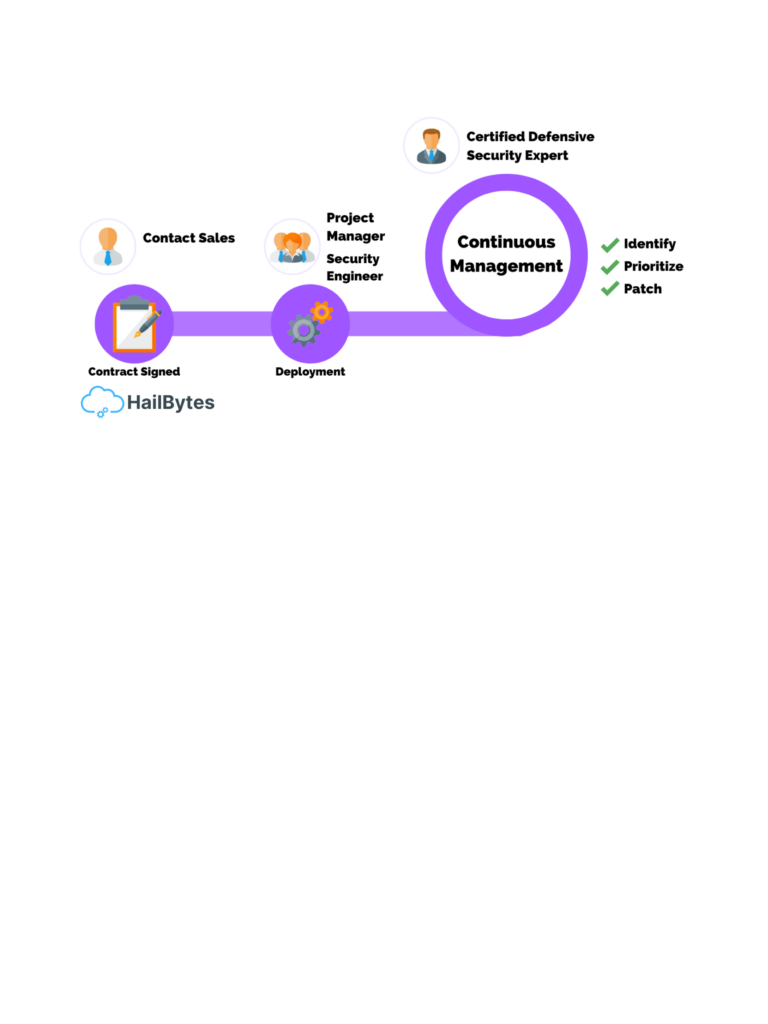

Управление уязвимостями как услуга: разумный способ защитить вашу организацию

Управление уязвимостями как услуга: разумный способ защитить вашу организацию Что такое управление уязвимостями? При всем кодировании и программном обеспечении, которое используют компании, всегда есть уязвимости в системе безопасности. Код может быть подвержен риску, и может возникнуть необходимость в защите приложений. Вот почему нам нужно иметь управление уязвимостями. Но у нас уже так много на […]

Управление уязвимостями как услуга: ключ к соответствию

Управление уязвимостями как услуга: ключ к соответствию Что такое управление уязвимостями? При всем кодировании и программном обеспечении, которое используют компании, всегда есть уязвимости в системе безопасности. Код может быть подвержен риску, и может возникнуть необходимость в защите приложений. Вот почему нам нужно иметь управление уязвимостями. Но у нас уже так много дел, чтобы […]

Как управление уязвимостями как услуга может помочь вам сэкономить время и деньги

Как управление уязвимостями как услуга может помочь вам сэкономить время и деньги Что такое управление уязвимостями? При всем кодировании и программном обеспечении, которое используют компании, всегда есть уязвимости в системе безопасности. Код может быть подвержен риску, и может возникнуть необходимость в защите приложений. Вот почему нам нужно иметь управление уязвимостями. Но у нас уже столько […]

5 преимуществ управления уязвимостями как услуги

5 преимуществ управления уязвимостями как услуги Что такое управление уязвимостями? При всем кодировании и программном обеспечении, которое используют компании, всегда есть уязвимости в системе безопасности. Код может быть подвержен риску, и может возникнуть необходимость в защите приложений. Вот почему нам нужно иметь управление уязвимостями. Но у нас уже так много дел, о которых нужно беспокоиться […]

На что обратить внимание при выборе стороннего поставщика услуг безопасности

На что следует обратить внимание при выборе стороннего поставщика услуг безопасности Введение В сегодняшней сложной и постоянно развивающейся среде кибербезопасности многие компании обращаются к сторонним поставщикам услуг безопасности для повышения уровня своей безопасности. Эти провайдеры предлагают специализированный опыт, передовые технологии и круглосуточный мониторинг для защиты бизнеса от киберугроз. Однако правильный выбор стороннего поставщика услуг безопасности […]