Осведомленность о фишинге: как это происходит и как это предотвратить

Почему преступники используют фишинговую атаку?

Какова самая большая уязвимость безопасности в организации?

Люди!

Всякий раз, когда они хотят заразить компьютер или получить доступ к важным информация как номера счетов, пароли или PIN-коды, все, что им нужно сделать, это спросить.

Фишинг атаки являются обычным явлением, потому что они:

- Легко сделать – 6-летний ребенок мог провести фишинговую атаку.

- Масштабируемость – Они варьируются от целевых фишинговых атак, затрагивающих одного человека, до атак на всю организацию.

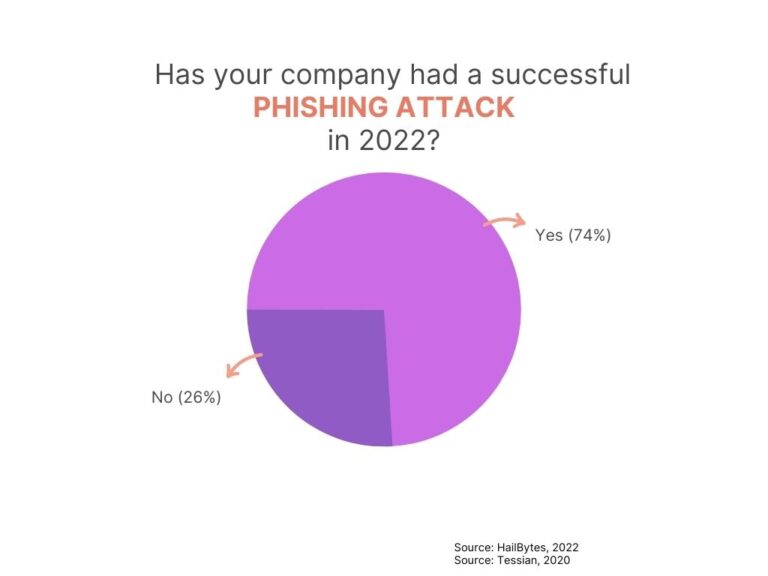

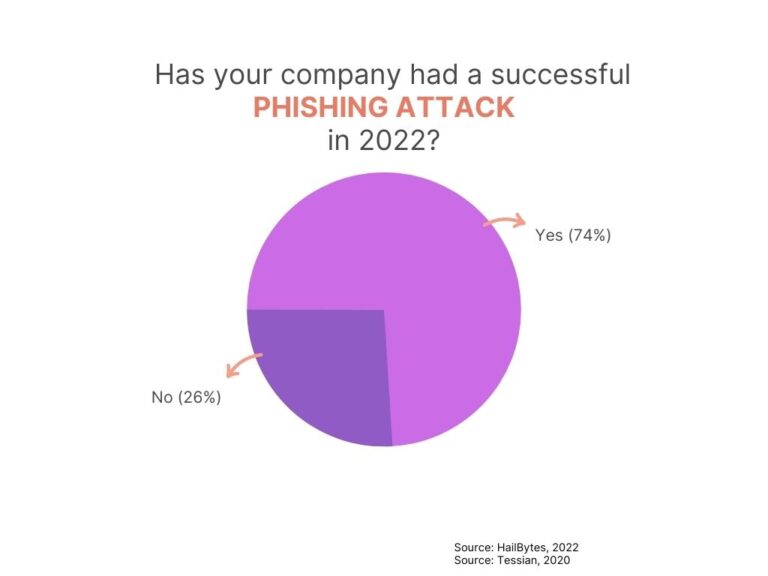

- Очень эффективны – 74% организаций подверглись успешной фишинговой атаке.

- Учетная запись Gmail — $80

- PIN-код кредитной карты – $20

- Учетные данные онлайн-банка для счетов с не менее $ 100 в них - $40

- Банковские счета с не менее $ 2,000 – $120

Вы, наверное, думаете: «Вау, мои счета идут на самый низкий доллар!»

И это правда.

Существуют и другие типы счетов, которые стоят гораздо дороже, потому что с ними легче сохранять анонимность денежных переводов.

Учетные записи, содержащие криптовалюту, являются джекпотом для фишинговых мошенников.

Текущие ставки для крипто-счетов:

- Coinbase - $610

- Блокчейн.com – $310

- Бинанс - $410

Существуют и другие нефинансовые причины фишинговых атак.

Фишинговые атаки могут использоваться национальными государствами для взлома других стран и добычи их данных.

Атаки могут быть направлены на личную месть или даже на уничтожение репутации корпораций или политических врагов.

Причины фишинговых атак безграничны…

Как начинается фишинговая атака?

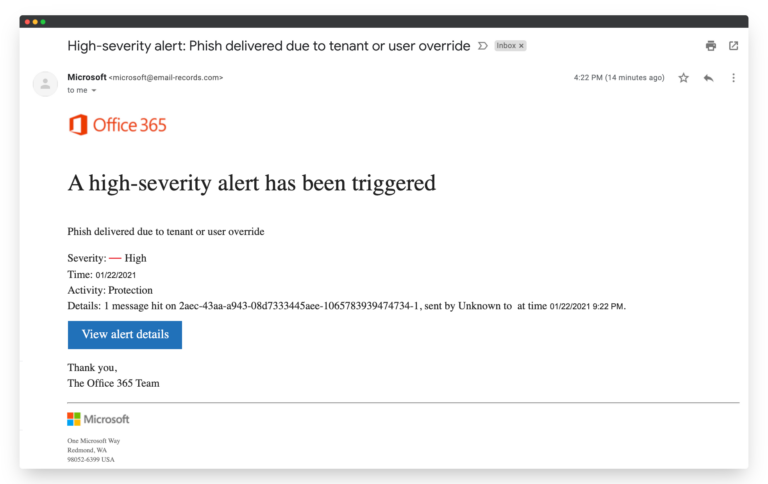

Фишинговая атака обычно начинается с того, что злоумышленник сразу же приходит и отправляет вам сообщение.

Они могут дать вам телефонный звонок, электронное письмо, мгновенное сообщение или SMS.

Они могут выдавать себя за кого-то, кто работает в банке, другой компании, с которой вы ведете бизнес, в государственном учреждении или даже притворяются кем-то из вашей собственной организации.

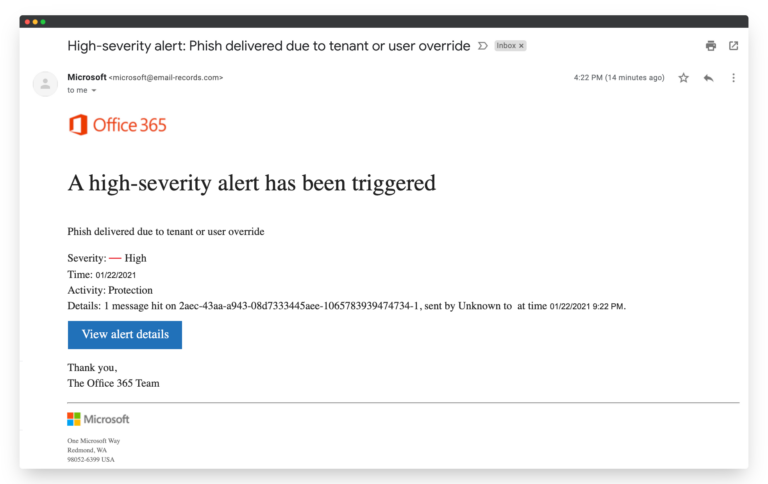

Фишинговое электронное письмо может попросить вас щелкнуть ссылку или загрузить и запустить файл.

Вы можете подумать, что это законное сообщение, щелкните ссылку внутри их сообщения и войдите на веб-сайт организации, которой вы доверяете.

На этом фишинговая афера завершена.

Вы передали свою личную информацию злоумышленнику.

Как предотвратить фишинговую атаку

Основной стратегией предотвращения фишинговых атак является обучение сотрудников и повышение организационной осведомленности.

Многие фишинговые атаки выглядят как законные электронные письма и могут проходить через спам-фильтр или аналогичные фильтры безопасности.

На первый взгляд сообщение или веб-сайт могут выглядеть реальными с использованием известного макета логотипа и т. д.

К счастью, обнаружить фишинговые атаки не так уж и сложно.

Первое, на что нужно обратить внимание, это адрес отправителя.

Если адрес отправителя является вариантом домена веб-сайта, к которому вы, возможно, привыкли, вы можете действовать осторожно и ничего не нажимать в теле письма.

Вы также можете посмотреть адрес веб-сайта, на который вы перенаправлены, если есть какие-либо ссылки.

Чтобы быть в безопасности, вы должны ввести адрес организации, которую вы хотите посетить, в браузере или использовать избранное браузера.

Следите за ссылками, которые при наведении курсора показывают домен, который не совпадает с доменом компании, отправляющей электронное письмо.

Внимательно прочитайте содержание сообщения и скептически относитесь ко всем сообщениям, в которых вас просят предоставить ваши личные данные или проверить информацию, заполнить формы или загрузить и запустить файлы.

Кроме того, не позволяйте содержанию сообщения обмануть вас.

Злоумышленники часто пытаются вас напугать, чтобы заставить перейти по ссылке или вознаградить вас за получение ваших личных данных.

Во время пандемии или чрезвычайного положения в стране фишинговые мошенники воспользуются опасениями людей и используют содержание строки темы или текста сообщения, чтобы напугать вас и заставить действовать и щелкнуть ссылку.

Кроме того, проверьте наличие орфографических или грамматических ошибок в сообщении электронной почты или на веб-сайте.

Еще одна вещь, о которой следует помнить, это то, что наиболее надежные компании обычно не просят вас отправлять конфиденциальные данные через Интернет или по почте.

Вот почему вы никогда не должны нажимать на подозрительные ссылки или предоставлять какие-либо конфиденциальные данные.

Что делать, если я получил фишинговое письмо?

Если вы получили сообщение, похожее на фишинговую атаку, у вас есть три варианта.

- Удали это.

- Проверьте содержание сообщения, связавшись с организацией по ее традиционному каналу связи.

- Вы можете переслать сообщение в свой отдел ИТ-безопасности для дальнейшего анализа.

Ваша компания уже должна проверять и фильтровать большинство подозрительных писем, но любой может стать жертвой.

К сожалению, фишинговые аферы представляют собой растущую угрозу в Интернете, и злоумышленники всегда разрабатывают новые тактики, чтобы добраться до вашего почтового ящика.

Имейте в виду, что в конечном итоге вы являетесь последним и самым важным уровнем защиты от попыток фишинга.

Как остановить фишинговую атаку до того, как она произойдет

Поскольку эффективность фишинговых атак зависит от человеческого фактора, лучший вариант — обучить людей в вашем бизнесе тому, как не попасться на удочку.

Это не означает, что вам нужно устраивать большую встречу или семинар о том, как избежать фишинговой атаки.

Есть лучшие способы найти бреши в вашей безопасности и улучшить реакцию человека на фишинг.

2 шага, которые вы можете предпринять, чтобы предотвратить фишинговую аферу

A симулятор фишинга это программное обеспечение, которое позволяет имитировать фишинговую атаку на всех членов вашей организации.

Симуляторы фишинга обычно поставляются с шаблонами, которые помогают замаскировать электронную почту под надежного поставщика или имитировать внутренние форматы электронной почты.

Симуляторы фишинга не только создают электронное письмо, но и помогают настроить поддельный веб-сайт, на который получатели в конечном итоге введут свои учетные данные, если они не пройдут тест.

Вместо того, чтобы ругать их за то, что они попали в ловушку, лучший способ справиться с ситуацией — предоставить информацию о том, как оценивать фишинговые письма в будущем.

Если кто-то не прошел тест на фишинг, лучше просто отправить ему список советов по обнаружению фишинговых писем.

Вы даже можете использовать эту статью в качестве справочника для своих сотрудников.

Еще одним важным преимуществом использования хорошего симулятора фишинга является то, что вы можете измерить человеческую угрозу в вашей организации, которую часто трудно предсказать.

Обучение сотрудников безопасному уровню смягчения последствий может занять до полутора лет.

Важно правильно выбрать инфраструктуру моделирования фишинга, соответствующую вашим потребностям.

Если вы проводите симуляцию фишинга в одном бизнесе, ваша задача будет проще.

Если вы являетесь MSP или MSSP, вам может потребоваться провести тесты на фишинг в нескольких компаниях и местах.

Выбор облачного решения будет лучшим вариантом для пользователей, ведущих несколько кампаний.

В Hailbytes мы настроили ГоФиш, один из самых популярных фишинговых фреймворков с открытым исходным кодом. простой в использовании экземпляр на AWS.

Многие симуляторы фишинга работают по традиционной модели Saas и имеют жесткие контракты, связанные с ними, но GoPhish на AWS — это облачный сервис, где вы платите по фиксированной ставке, а не по контракту на 1 или 2 года.

Шаг 2. Обучение по вопросам безопасности

Ключевое преимущество предоставления сотрудникам осведомленность о безопасности обучение защищает их от кражи личных данных, кражи банков и кражи учетных данных для бизнеса.

Обучение по вопросам безопасности необходимо для повышения способности сотрудников выявлять попытки фишинга.

Курсы могут помочь обучить персонал обнаруживать попытки фишинга, но лишь немногие из них посвящены малому бизнесу.

У вас, как у владельца малого бизнеса, может возникнуть соблазн сократить расходы на курс, отправив несколько видеороликов на Youtube о безопасности…

но персонал редко помнит такой тип обучения в течение более чем нескольких дней.

У Hailbytes есть курс, который сочетает в себе короткие видеоролики и викторины, чтобы вы могли отслеживать прогресс своих сотрудников, доказывать, что меры безопасности приняты, и значительно снижать свои шансы стать жертвой фишинга.

Вы можете ознакомиться с нашим курсом по Udemy здесь или нажать на курс ниже:

Если вы хотите запустить бесплатную симуляцию фишинга для обучения своих сотрудников, зайдите на AWS и проверьте GoPhish!

Начать работу легко, и вы всегда можете обратиться к нам, если вам понадобится помощь в настройке.